透過每年的風險評鑑作業,從各項可能的威脅與弱點組合中,分析出主要的項目包括:

(3.1)詐騙集團利用偽冒的電子郵件,誘騙企業員工匯款或交易。

(3.2)商業間諜或競爭對手運用駭客技術,持續滲透內部主機,竊取企業內部資料。

(3.3)犯罪集團結合駭客,透過電子郵件、簡訊、社群軟體、通訊軟體,散佈具有惡意連結的內容,使受害電腦資料被加密綁架,要求付出高額贖金。

(3.4)駭客透過網路發動大規模數量的連線要求,阻斷公司正常網路的運作。

(3.5)內部員工使用非法軟體或將公司機敏資料複製到隨身儲存裝置,因遺失、遭竊或販賣,致使資料外洩。

(3.6)天災人禍造成資訊軟硬體或受到損害,導致服務中斷或資料遺失。

(3.7) 每年進行資安風險之評估,並尋求適當的資安保險轉嫁風險。經評估後,整體資安風險的可能損失仍低,尚屬自保之範圍,每年評估結果亦報告董事會。

(3.8)目前雖暫未投保資安險;在無投保資安險的情況下,針對以上的風險項目,運用資安管理準則、導入科技解決方案與強化資安教育訓練,多管齊下做好資訊安全的管理機制,包括以下重點措施:

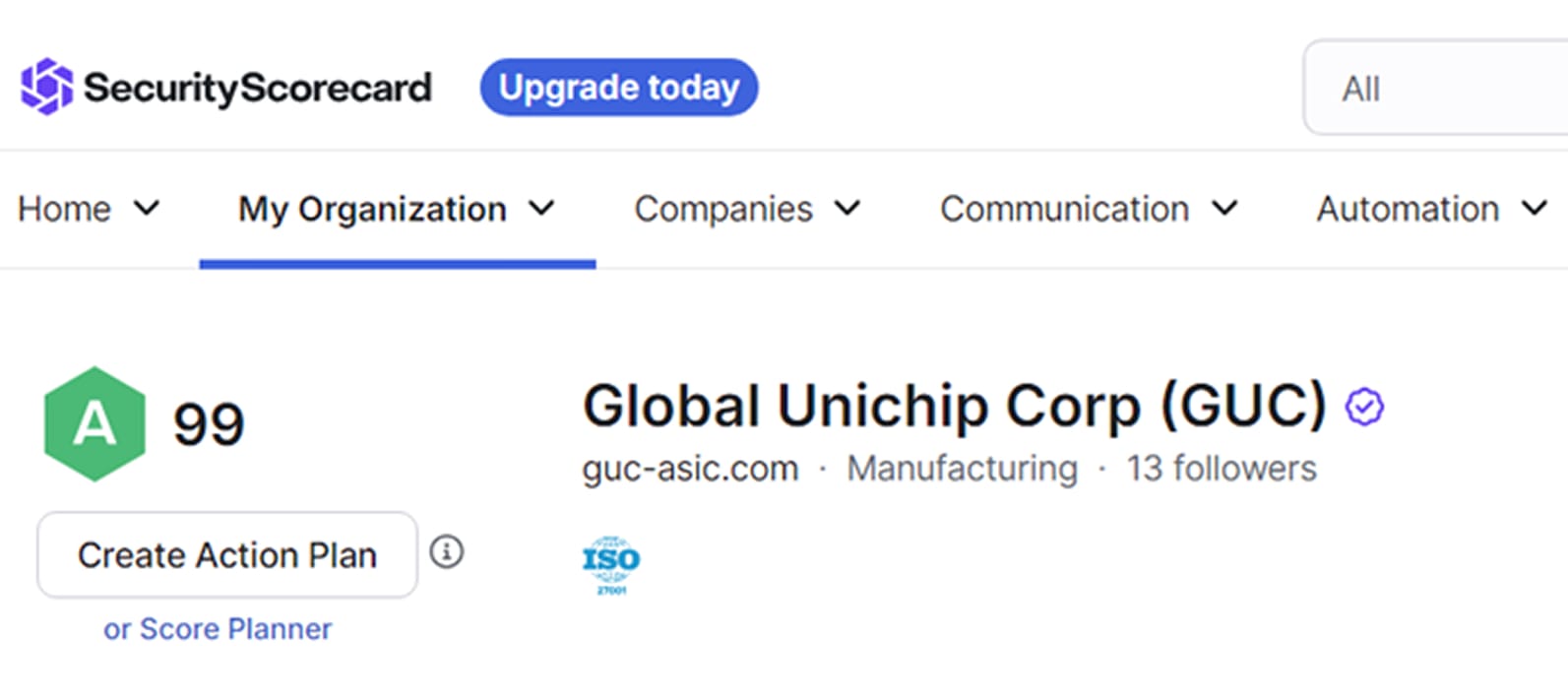

(3.8.1)定期執行內外部稽核,2021.Q4通過ISO 27001:2013驗證,2024.10通過年度驗證稽核與新版驗證標準的轉版審查作業,並取得新版ISO 27001:2022證書,持續精進資安管理體系運作。

(3.8.2)每年進行二次社交工程攻擊模擬演練,針對未通過或是連續二次未通過的同仁,必須再上強化資安教育訓練,提升員工對於郵件防護意識。

社交工程 2022 2023 2024

該年度員工總數 759 819 839

完成社交工程比率 100% 100% 100%

(3.8.3)用戶端安裝防毒與MDR(Managed Detection and Response)端點防護系統,提供實時異常檢測和警報,取證分析和端點修復功能。同時封鎖USB儲存裝置的連接與自行安裝軟體的權限。另提供備份檔案服務器備份重要資料。

(3.8.4)針對網路層,結合防火牆,針對網路的流量與應用進行管制。發展內網防護與資料庫存取安全監控管理機制。

(3.8.5)透過機敏文件管控系統DRM(Digital Right Management;數位版權管理)與磁碟加密技術,保護文件機密性。

(3.8.6)運用郵件過濾及郵件稽核系統及Anti-APT,降低電子郵件使用的風險。

(3.8.7)導入指紋辨識系統與刷卡系統於閘門管理,達到雙因子認證實體安全需求。

(3.8.8)主機集中管理,建立機房環控與告警機制,定期執行資料備份,並每年執行災難備援演練。

(3.8.9)所有遠端存取,強制使用多重要素驗證(Multi-factor authentication)機制,降低密碼被盜與撞庫攻擊的風險,並進行全程錄影,有效記錄使用行為與建立稽核軌跡。

(3.9)每年進行二次重要的資訊系統的災難復原演練,以確保當系統異常發生時,在關鍵時刻能及時應變,降低系統downtime與減少對公司的營運影響。

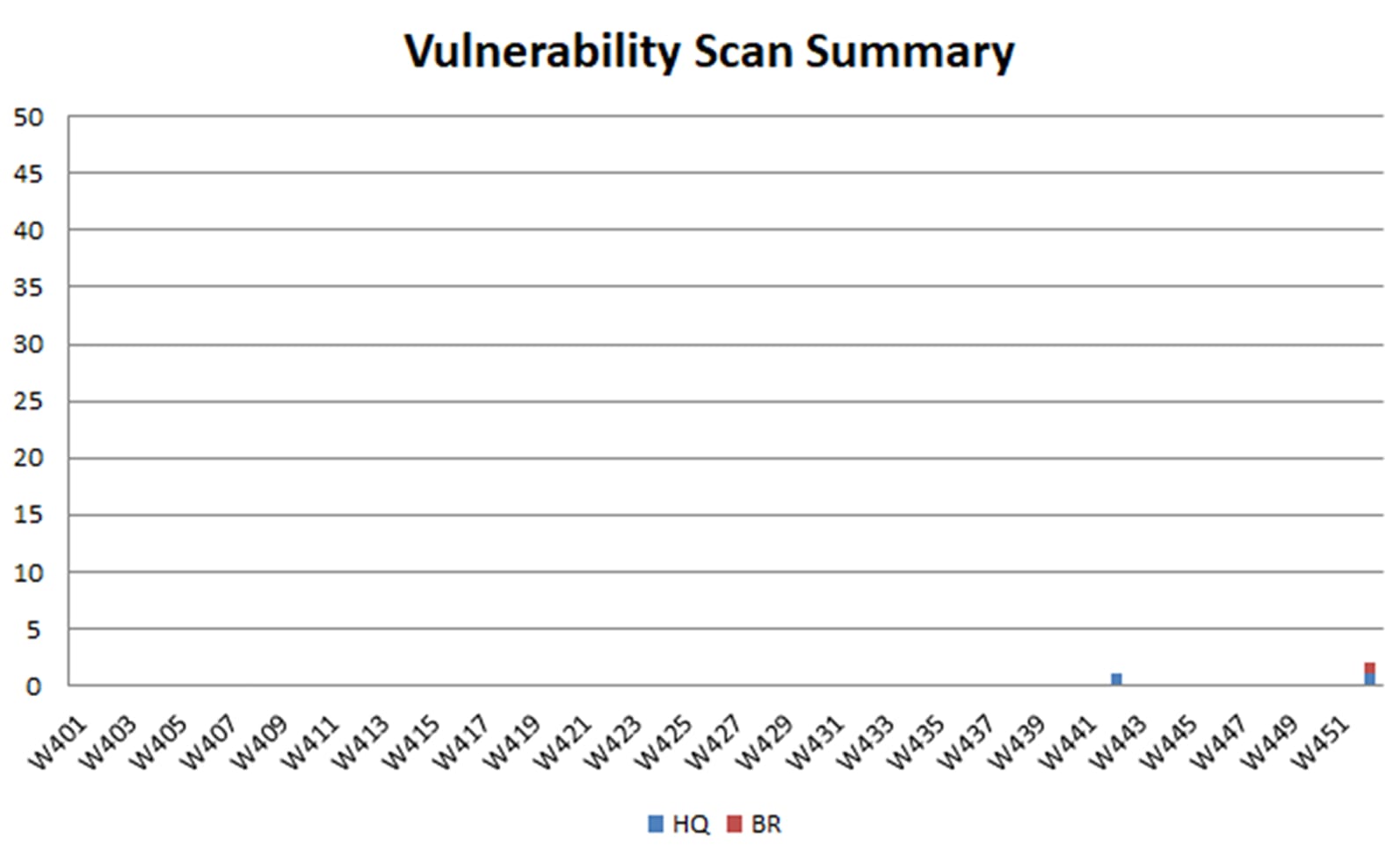

(3.10)在Y2022進行紅隊演練(Red Team Assessment),在不影響公司的營運下進行模擬入侵攻擊,用以驗證資安防守的偵測與反應能力,掌握潛在風險狀況。並針對發現的8個資安漏洞,立即進行相關改善與防護措施,均已經完成改善。

(3.11)在Y2024及Y2025進行滲透測試(Penetration Test),針對存有高機敏資料的系統找出可能存在的漏洞並加以修補,以進一步改善與強化防護措施,並已經完成2個漏洞的改善與強化。

(3.12)每周召集各資訊系統負責人,針對當周的資安事件進行討論,並採取必要的防護措施。

(註1)